وجدت الدراسة نفسها أن عدد هجمات برامج الفدية قد شهد زيادة عالمية على مدار العام بنسبة 148٪ ، مما يجعل عام 2021 العام الأكثر خطورة وتكلفة الذي سجلته الشركة على الإطلاق لبرامج الفدية. وللأسف ، فإن حوادث الهجمات ليست في تصاعد فقط ؛ لقد أصبحوا أكثر تعقيدًا أيضًا. نظرًا لأن الجهات الفاعلة السيئة تجد باستمرار طرقًا جديدة للتهرب من طبقات الأمان ، فمن المحتم أن تواجه معظم الشركات هجوم فدية في مرحلة ما.

ولكن كيف يجد المهاجمون طريقهم إلى أنظمتك في المقام الأول ، وماذا يمكنك أن تفعل للتعافي من هجوم فدية؟

ما هي برامج الفدية وكيف تعمل؟

هناك نوعان رئيسيان من فيروسات الفدية: crypto-ransomware و locker-ransomware. تقوم Crypto-ransomware بتشفير بيانات المؤسسة وتطلب فدية من أجل فك تشفير الملفات وإعادتها بأمان. يعمل Locker-ransomware بنفس الطريقة تقريبًا ، باستثناء أنه يمنع المستخدمين من الوصول إلى الملفات بدلاً من تشفيرها ، قبل المطالبة بفدية مقابل "إلغاء تأمين" البيانات. في كلتا الحالتين ، يطلب المهاجم الدفع ، ويهدد بنشر معلومات حساسة أو إزالة البيانات بشكل دائم من النظام إذا فشل الضحية في الدفع.

ولكن كيف تصل برامج الفدية إلى نظامك في المقام الأول؟

حسنًا ، غالبًا ما يبدأ مع حصان طروادة. حصان طروادة هو نوع من البرامج الضارة التي تخدع الضحايا وتجعلهم يعتقدون أنها غير ضارة من خلال التنكر على أنها برامج شرعية. Emotet هو حصان طروادة سيئ السمعة بشكل خاص تم تحديده لأول مرة في عام 2014 ، وقد أطلق مؤخرًا رأسه القبيح في سلسلة من الهجمات التي تجعله أحد أكثر التهديدات المستمرة انتشارًا التي تواجهها المنظمات حاليًا ، وفقًا لتحذير صادر عن CISA .

تنتشر أحصنة طروادة مثل Emotet بشكل أساسي من خلال رسائل البريد العشوائي. إذا فتح المستلم الملف المرفق أو نقر على عنوان URL ، فإنه يقوم دون قصد بتنزيل حصان طروادة ، والذي يمتلك بعد ذلك القدرة على سرقة البيانات الحساسة. لكن يمكن للمهاجمين أيضًا استخدامه لنشر برامج ضارة أخرى ، مثل TrickBot أو Qbot. ثم تنتشر هذه الطبقة الثانية من البرامج الضارة بشكل جانبي عبر الشركة ، وتسرق بيانات الاعتماد ، وتنشر الأبواب الخلفية ، وربما الأهم من ذلك ، محاولة الوصول إلى وحدة تحكم المجال. إذا نجحوا في الوصول إلى وحدة تحكم المجال ، فيمكن للمهاجم نشر برامج الفدية مثل Ryuk ، التي تقوم بتشفير بيانات المؤسسة وتطلب الفدية.

ومع ذلك ، فإن بعض برامج الفدية لا تتطلب تدخل المستخدم لتنتشر. الديدان مثل WannaCry هي نوع من البرامج الضارة التي تكرر نفسها حتى تتمكن من اختراق نظام كالنار في الهشيم ، دون الحاجة إلى استمرار تمريره عبر عناوين URL أو المرفقات الضارة.

ما حجم التهديد من رانسوم وير؟

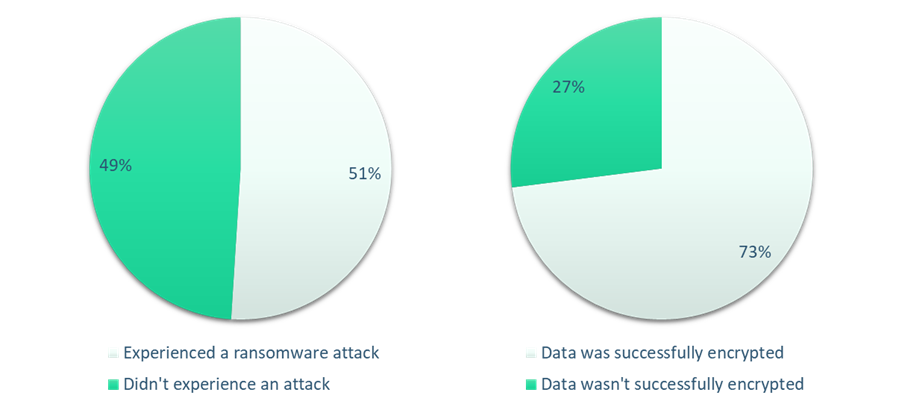

زادت هجمات برامج الفدية بشكل كبير في العام الماضي ، بل ازدادت بشكل كبير في الأشهر القليلة الماضية ، ولكن من المهم أن تفهم ما تعنيه هذه الأرقام لمؤسستك. وجد تقرير حديث أن 51٪ من 5000 منظمة تمت مقابلتها أصيبت ببرامج الفدية في العام الماضي. من بين هذه الحوادث المبلغ عنها ، نجح 73٪ من المهاجمين في تشفير بيانات المنظمة الضحية.

مع زيادة عدد الهجمات اليومية على مستوى العالم بنسبة تصل إلى 50٪ في الربع الأخير ، فإن هذا يعني أن المنظمات أكثر عرضة بثلاث مرات تقريبًا لوقوعها ضحية لهجوم هذا العام مقارنة بتجنبها جميع المحاولات. وهذا يعني أيضًا أن نصف المنظمات في جميع أنحاء العالم من المحتمل أن تكون قد تعرضت لهجوم ناجح في الربع الأخير.

لذلك نحن نعلم أن مستوى التهديد مرتفع بشكل مخيف ، ولكن من هو الأكثر عرضة لخطر مواجهة هجمات برامج الفدية؟

تقول كارولين سيمور ، نائب رئيس تسويق المنتجات في Zerto ، "نظرًا لأن كل مؤسسة في عالمنا الحديث تعتمد على التكنولوجيا لمواصلة تشغيل العمليات ، فإن كل مؤسسة تحتاج إلى حماية نفسها من هجمات برامج الفدية" .

تميل العناوين الرئيسية إلى إبراز الهجمات البارزة على الشركات الكبيرة التي ينتهي بها الأمر إلى تكلف المؤسسات المليارات لحلها. لكننا غالبًا لا نسمع عن 46٪ من الشركات الصغيرة التي تستهدفها برامج الفدية (تقرير تحقيقات خرق البيانات لعام 2020 ، Verizon). الشركات الصغيرة والمتوسطة معرضة للخطر تمامًا مثل الشركات الكبيرة التي لديها الكثير لتخسره ، وذلك لمجرد أنها غالبًا لا تمتلك الميزانية أو البنية التحتية للاستثمار في منصات الأمان المتطورة وأحدث تحديثات التكنولوجيا. وهذا يجعلها هدفًا سهلاً لمجرمي الإنترنت الذين يبحثون عن نقاط ضعف لاستغلالها ، مثل البرامج غير المصححة. انتشر هجوم WannaCry ransomware سيئ السمعة لعام 2017 بهذه الطريقة تمامًا: فقد استهدف المؤسسات التي لم تطرح أحدث تصحيح لنظام Windows. كانت الخدمة الصحية الوطنية في المملكة المتحدة إحدى هذه الضحايا.

يقول سيمور: "في العام الماضي فقط ، شاهدت [Zerto] برامج الفدية تستهدف المؤسسات الكبيرة والصغيرة ، وشركات B2B و B2C ، والمنظمات الحكومية ، وحتى المنظمات التي تحاول فقط مساعدة الناس ، مثل المستشفيات". "مجرمو الإنترنت لا يميزون ؛ سيستهدفون أي مؤسسة يعتقدون أنه يمكنهم الاستفادة منها ".

كل هذا يعني أن مؤسستك من المحتمل أن تقع ضحية لهجوم برامج الفدية في مرحلة ما. قد يكون الأسبوع المقبل أو بضع سنوات مقبلة ، وقد يطلب المهاجم مئات الدولارات أو ملايين الدولارات. لهذا السبب ، من الأهمية بمكان أن تعرف كيفية الرد على هجوم برامج الفدية والخطوات التي يتعين عليك اتخاذها للتعافي منها.

كيف يمكنك التعافي من هجوم انتزاع الفدية؟

1. لا تدفع الفدية.

أول الأشياء أولاً: لا تدفع الفدية . ما لم يكن لديك أي نسخ من بياناتك مخزنة في مكان آخر على الإطلاق ، في هذه الحالة تحتاج إلى موازنة تكلفة فقدان البيانات مقابل الدفع المطلوب. هناك عدة أسباب لذلك:

- تذكر أنك تتعامل مع مجرم هنا. دفع الفدية لا يضمن أنك ستستعيد بياناتك بالفعل.

- أنت تثبت أن عملية المهاجم تعمل ، مما سيشجعهم على استهداف المزيد من المنظمات التي بدورها ستتبع مثالك وتدفع - إنها حلقة مفرغة.

- يؤدي دفع الفدية إلى مضاعفة تكلفة التعامل مع هجوم . إذا استعدت بياناتك ، فستظل البرامج الضارة موجودة على خوادمك ، لذلك ستظل بحاجة إلى تنظيفها تمامًا. ستدفع أيضًا مقابل وقت التوقف عن العمل ووقت الأشخاص وتكلفة الجهاز وما إلى ذلك ، بالإضافة إلى الفدية.

وجد استطلاع سوفوس أن 26٪ من ضحايا برامج الفدية قد استعادوا بياناتهم بعد دفع الفدية ، وأن 1٪ دفعوا الفدية لكنهم لم يستردوا بياناتهم. 56٪ من الضحايا ، أكثر من ضعف عدد أولئك الذين دفعوا الفدية ، استعادوا بياناتهم من خلال النسخ الاحتياطية - سنعود إلى هذا.

2. الإبلاغ عن الهجوم.

بمجرد أن تأخذ نفسًا عميقًا وتضع محفظتك بعيدًا ، عليك الإبلاغ عن الهجوم. سيساعد هذا السلطات في التعرف على المهاجم وكيفية اختيار أهدافه ، ويساعد على منع المنظمات الأخرى من الوقوع ضحية للهجوم نفسه.

بشكل عام ، يمكنك الاتصال بالشرطة المحلية ، والتي ستوجهك إلى قسم التحقيقات في الجرائم الإلكترونية. إذا كنت في الولايات المتحدة ، يمكنك أيضًا الإبلاغ عبر موقع On Guard Online ؛ في المملكة المتحدة ، من خلال Action Fraud .

3. نظف أنظمتك.

هناك بعض حزم البرامج المتاحة التي تدعي أنها قادرة على القضاء على برامج الفدية الضارة من أنظمتك ، ولكن هناك مشكلتان في هذا الأمر. الأول هو أنه لا يمكنك التأكد من أن أي شخص آخر غير المهاجم سيتمكن من إزالة برنامج الفدية بشكل كامل. والثاني هو أنه حتى إذا تم تنظيف نظامك بنجاح ، فقد لا تزال غير قادر على الوصول إلى بياناتك. لسوء الحظ ، لا توجد أداة فك تشفير لكل نوع من أنواع برامج الفدية الموجودة هناك ، وكلما كانت برامج الفدية الأحدث والأكثر تعقيدًا ، زاد الوقت الذي يستغرقه الخبراء لتطوير أداة لفك تشفير ملفاتك.

علاوة على ذلك ، يتضمن التشفير تشغيل مفتاح فك التشفير والملف الأصلي من خلال وظيفة معًا لاستعادة الملف الأصلي. ومع ذلك ، تستخدم الهجمات الحديثة مفتاحًا فريدًا لكل ضحية ، لذلك قد يستغرق الأمر سنوات حتى يتمكن كمبيوتر عملاق قوي من العثور على المفتاح المناسب لضحية فردية. يُعد TeslaCrypt مثالاً جيدًا على ذلك: يحتاج برنامج الفدية الأصلي فقط إلى مفتاح واحد لفتح بيانات العديد من الضحايا ، لكن المتغيرات الحديثة للهجوم تسمح للمجرم باستخدام مفاتيح تشفير فريدة لكل ضحية.

لهذا السبب ، فإن أفضل خطة للعمل هي مسح جميع أجهزة التخزين الخاصة بك تمامًا والبدء من جديد ، وإعادة تثبيت كل شيء من الأسفل إلى الأعلى. سيضمن هذا عدم وجود أي آثار لبرامج الفدية الكامنة في الزوايا المظلمة ، وستكون لديك قائمة نظيفة لاستعادة بياناتك.

4. استعادة البيانات الخاصة بك.

هذا هو المكان الذي نعود فيه إلى النسخ الاحتياطية. يُعتبر النسخ الاحتياطي للبيانات تقليديًا مشكلة امتثال لتكنولوجيا المعلومات ، ويتم تنفيذه في مربعات الاختيار والحصول على عمليات التدقيق. ومع ذلك ، فقد أصبح يُنظر إليه بشكل متزايد على أنه موضوع أمان ولسبب وجيه.

يوضح سيمور قائلاً: "إن منع الهجوم الإلكتروني ليس ممكنًا دائمًا ، ولكن التخفيف من تأثيره هو بالتأكيد ، ولهذا السبب يجب اعتبار النسخ الاحتياطي مشكلة أمنية". "بمجرد أن تصبح إحدى المؤسسات ضحية لبرامج الفدية ، فإنها تواجه معضلة: دفع الفدية ، وهو أمر لا يُنصح به مطلقًا ، أو المضي قدمًا بدون البيانات. إذا كان لدى المنظمة إستراتيجية نسخ احتياطي مناسبة لمواجهة الهجمات الإلكترونية ، فيمكنها التعافي بسرعة من خلال الوصول إلى بياناتها الاحتياطية وتجنب أوقات التوقف المكلفة ".

هناك عدة طرق لاستعادة بياناتك من خلال النسخ الاحتياطية. الأول عن طريق إجراء استعادة نظام DIY. الإيجابيات: إنها رخيصة الثمن وسهلة التنفيذ. السلبيات: قد تكون هناك آثار لبرامج ضارة مدفونة في البيانات التي تحاول استعادتها ، ولن تتمكن من استعادة أي ملفات شخصية. هذا يعني أن هذا المسار قد يعيدك إلى الخطوة الأولى ، وحتى إذا لم يحدث ذلك ، فلن تتمكن من الوصول إلى كل ما فقدته. لهذا السبب يجب عليك دائمًا التأكد من أن لديك حل نسخ احتياطي قويًا في مكانه بحيث يمكنك استخدام طريقة الاستعادة الثانية: استرداد الكوارث من جهة خارجية.

تلتقط حلول النسخ الاحتياطي والاسترداد نسخة في الوقت المناسب لجميع الملفات وقواعد البيانات وأجهزة الكمبيوتر الخاصة بك وتكتب هذه النسخ على جهاز تخزين ثانوي معزول عن أجهزة الكمبيوتر المحلية. يتضمن المحترفون هنا استردادًا مضمونًا وآمنًا لجميع ملفاتك ودعمًا خارجيًا من البائع حتى لا تضطر إلى إدارة الاسترداد بمفردك. العيب الوحيد هو أنه عليك أن تدفع مقابل الحل - لا يمكنك الحصول على كل شيء ، على ما أعتقد.

تتميز أفضل حلول النسخ الاحتياطي والاسترداد المصممة لمساعدة المؤسسات على التعافي من هجمات برامج الفدية بالاسترداد في الوقت المحدد ، والمعروف أيضًا باسم الحماية المستمرة للبيانات أو تسجيل دفتر اليومية. تسمح طريقة الاسترداد التي يتم التحكم فيها بشكل استثنائي والتي يتم التحكم فيها بالإصدار للمؤسسات باستعادة البيانات لما يصل إلى ثوانٍ قبل وصول برنامج الفدية إلى برنامج الفدية.

يقول سيمور: "من خلال إستراتيجية النسخ الاحتياطي التي تتضمن حماية مستمرة للبيانات (CDP) ، يمكن للمؤسسات التأكد من أن بياناتها متاحة دائمًا وآمنة دائمًا". "تسمح CDP للمؤسسات باستعادة بياناتها بالكامل مع الدقة للعودة إلى نقطة زمنية محددة قبل وقوع الهجوم بالضبط ، مما يقلل من أي فقد للبيانات." وفقًا لكارولين ، تتميز أفضل حلول CDP بالمرونة الكافية لاستعادة ما تحتاجه المؤسسة بالضبط ، سواء كان ذلك عبارة عن عدد قليل من الملفات أو الأجهزة الافتراضية أو مجموعة تطبيقات كاملة. تشرح قائلة: "هذا يضمن عودة سريعة إلى حالة الأداء الوظيفي". "أدوات النسخ الاحتياطي التقليدية المستندة إلى اللقطات تعرض المؤسسة لخطر فقدان البيانات بين اللقطات."

كيف يمكنك منع تكرار هجوم انتزاع الفدية؟

اخترقني مرة ، عار عليك. اخترقني مرتين ... حسنًا ، لا نريد أن يحدث ذلك ، لذا من المهم أن تتخذ تدابير للمساعدة في منع برامج الفدية من الوصول إلى أنظمتك مرة أخرى. فيما يلي بعض أفضل وسائل الحماية التي يمكنك استخدامها لإيقاف هجمات برامج الفدية:

كشف نقطة النهاية والاستجابة

بمجرد أن تتعافى من الخرق ، عليك التأكد من أنه لن يحدث مرة أخرى. لا يكفي تطهير نظامك من الملفات الضارة - فأنت بحاجة إلى تحديد سبب الاختراق في المقام الأول ومعرفة ما فعله المهاجم قبل أن يتمكن من تشفير بياناتك أو تأمينها.

تقوم حلول اكتشاف نقطة النهاية والاستجابة لها (EDR) بمراقبة حركة المرور الواردة والصادرة بشكل مستمر على الشبكة بحثًا عن التهديدات المحتملة. إذا تم الكشف عن تهديد ، فإن الحل يعزل الجهاز المصاب بحيث لا ينتشر البرنامج الضار. ولكن إليك الجزء المهم: لا يحتفظ EDR بسجل للحادث نفسه فحسب ، بل يحتفظ أيضًا بسجل لجميع الأحداث التي أدت إلى الحادث. هذا يعني أنه يمكنك معرفة الملفات والعمليات ومفاتيح التسجيل التي قام المتسلل بالوصول إليها ، وتحديد مكان بدء الهجوم وكيفية تقدمه. يمكنك بعد ذلك استخدام هذه المعلومات لمنع حدوث نفس الحادث مرة أخرى.

برامج مكافحة الفيروسات

يؤمن برنامج مكافحة الفيروسات نقاط النهاية الفردية عن طريق الكشف عن الملفات الضارة وحظرها ، وتحذير المستخدمين عند زيارتهم لمواقع ويب مشبوهة. اليوم ، يتم استضافة معظم برامج حماية نقطة النهاية في السحابة ، مما يعني أنه يمكن للحلول استخدام تقنية التعلم الآلي المتقدمة لأتمتة التحليلات وتحسين معدلات الكشف.

أمان البريد الإلكتروني

تعمل بوابات البريد الإلكتروني الآمنة (SEGs) على تصفية اتصالات البريد الإلكتروني الواردة والصادرة لتحديد التهديدات ومنع تسليمها. يمكن أن يمنع هذا برنامج الفدية من الوصول إلى ضحيته المقصودة.

ومع ذلك ، يبحث مجرمو الإنترنت دائمًا عن طرق جديدة لذلك أصبحت هجماتهم معقدة بشكل متزايد - لا سيما عندما يتعلق الأمر بالتصيد الاحتيالي. يمكن لـ SEG منع هجمات التصيد الاحتيالي ، ولكنها قد تسمح لبعض الاتصالات عالية الاستهداف أو الشخصية بالمرور. في حالة حدوث ذلك ، يمكن لحل حماية ما بعد التسليم اكتشافه باستخدام خوارزميات AI القوية وقياس الأسلوب لاكتشاف الهجمات المتقدمة وتنبيه المستخدمين عن طريق إدراج لافتة تحذير في رسائل البريد الإلكتروني عالية الخطورة.

تقنية تصفية الويب

هناك نوعان رئيسيان من تصفية الويب: المستندة إلى مجموعة النظراء و DNS. كلاهما يحمي المستخدمين من الوصول إلى مواقع الويب الضارة ، مثل صفحات التصيد ، ومن تنزيل المحتوى من هذه المواقع. تقوم أنظمة تصفية الويب السحابية بتصفية المواقع الضارة عن طريق المسح بحثًا عن التعليمات البرمجية الضارة وتصفية عناوين URL الضارة. كما أنها تمنع تنزيل البرامج الضارة المستندة إلى الويب على جهاز المستخدم. تعد أنظمة تصفية الويب DNS (نظام اسم المجال) نوعًا من عوامل التصفية المستندة إلى مجموعة النظراء التي تفرز حركة مرور الإنترنت بناءً على عمليات بحث DNS. تحتوي جميع مواقع الويب على عنوان IP فريد تتصل به المتصفحات باسم المجال لتتمكن من تحميل الصفحة. توجد عوامل تصفية DNS بين المتصفح والمجال بحيث لا يتمكن المتصفح من تحميل أي مواقع ضارة.

تدريب للتوعية بالتصيد الاحتيالي

لسوء الحظ ، غالبًا ما يكون الموظفون أكبر المخاطر الأمنية للمؤسسة ، وذلك ببساطة لأنهم ليسوا على دراية بالمخاطر التي يواجهونها كل يوم. يستغل مجرمو الإنترنت هذا النقص في الوعي من خلال انتحال شخصية مصدر موثوق به حتى لا يستجوبهم المستخدمون المطمئن عندما يطلبون معلومات حساسة أو يرسلون لهم ملفًا غير عادي لتنزيله. يعد التعليم أحد أفضل الدفاعات ضد هجمات الهندسة الاجتماعية ، ويمكن لحلول التدريب القوية للتوعية بالتصيد الاحتيالي تحويل موظفيك إلى خط دفاع قوي. تتيح لك أفضل الحلول إرسال رسائل بريد إلكتروني محاكاة للتصيد الاحتيالي إلى القوى العاملة لديك ، واختبار مرونتها وإظهار الجوانب التي يمكنك تحسينها.

ملخص

من المحتمل ، أنك ستواجه هجوم فدية في مرحلة ما. المفتاح هو التأكد من أنك تعرف ما يجب فعله عند حدوثه ، والقدرة على استعادة بياناتك بأمان بمجرد تنظيف نظامك من جميع آثار البرامج الضارة.

بالطبع ، لتتمكن من استعادة بياناتك ، يجب أن يكون لديك نسخ من ملفاتك مخزنة بأمان في مكان آخر. توصي أفضل الممارسات "3 2 1" بأن تحتفظ بثلاث نسخ من بياناتك في موقعين منفصلين ، ويجب تخزين نسخة واحدة على الأقل في وسيط مختلف عن النسخ الأخرى ، على سبيل المثال في تخزين الكائنات أو التخزين المستند إلى مجموعة النظراء أو على قرص. الطريقة الأكثر أمانًا للقيام بذلك هي الاستثمار في حل استرداد عطل فادح تابع لجهة خارجية. يتوفر الكثير من هذه الميزات ، ولكل منها مجموعات ميزات مختلفة قليلاً ، لذلك من المهم أن تختار المنتج الذي يلبي احتياجات عملك على أفضل وجه. لقد قمنا بتجميع قائمة بأفضل حلول النسخ الاحتياطي والاسترداد المتوفرة حاليًا في السوق لمساعدتك على البدء.

ليست هناك تعليقات:

إرسال تعليق